Log4j exploit updates

At the heart of the digital landscape, security is paramount. In the wake of the Log4j exploit, our commitment to safeguarding the online world has never been stronger. As the stewards of Maven Central, our teams are working around the clock to ensure that the world has reliable and fast access to the latest Log4shell fixes.

In this digital age where data breaches, vulnerabilities, and malware are a fairly common occurrence, our mission is clear: to provide you with the tools and information needed to fortify your digital defenses. Explore this page to stay updated on the latest Log4j exploit developments, access critical fixes, and empower yourself with the knowledge to protect your digital assets.

Log4j download dashboard

Insights for innovators

FTC Warning in Wake of Log4j: Secure Your Software Supply Chain

Log4j Exploit Explained - Everything You Need to Know to Protect Yourself

Critical Log4j Vulnerability Still Being Downloaded 40% of the Time

Free tools to help you now

OSS Index

Detect publicly disclosed vulnerabilities contained within your project’s dependencies

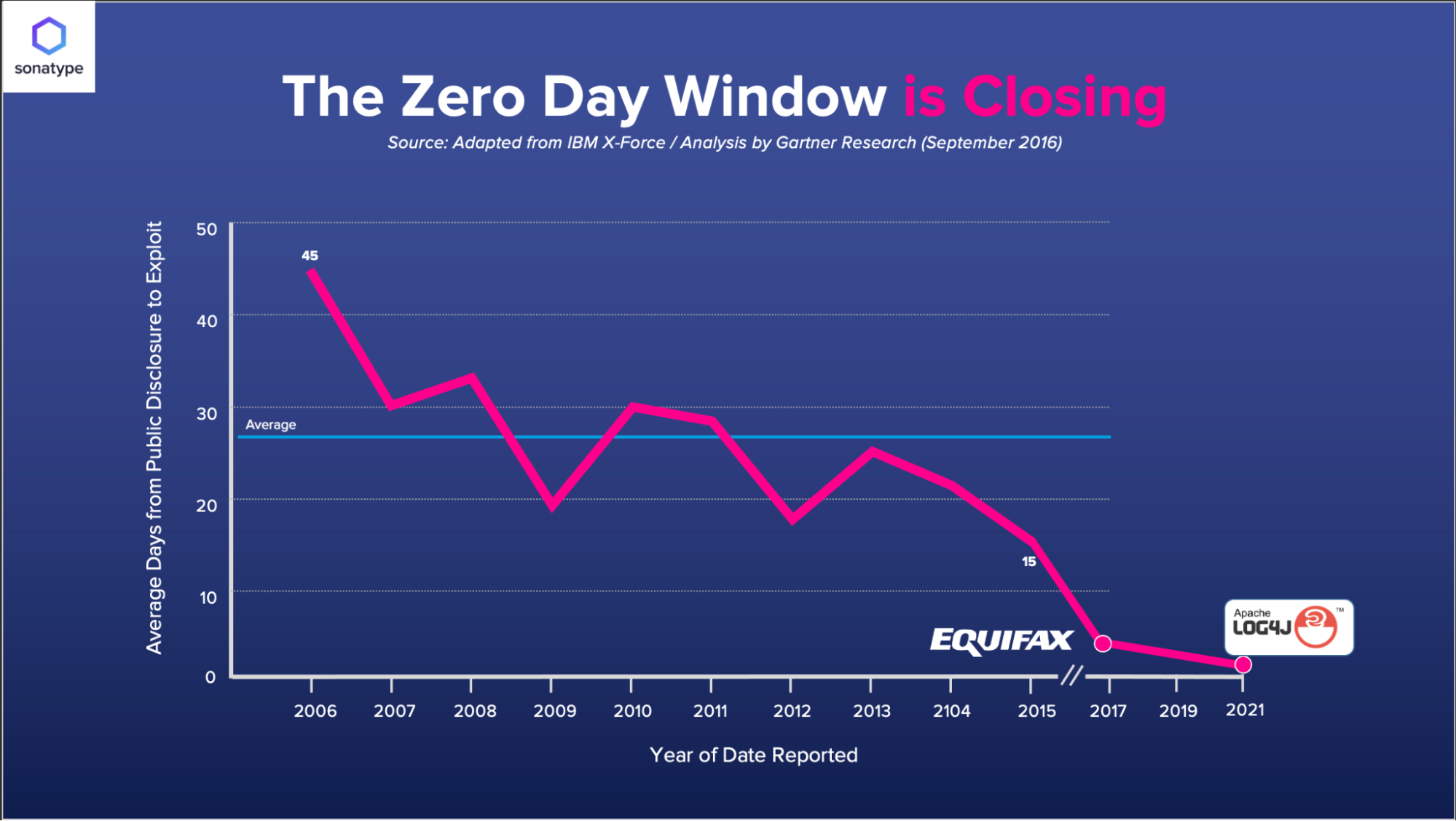

“This new Log4j vulnerability is likely going to be another “flashbulb memory” event in the timeline of significant vulnerabilities. It is the most widely used logging framework in the Java ecosystem.”

Sonatype updates

Critical New 0-day Vulnerability in Popular Log4j Library Affecting Applications in Mass

Have questions about Log4j?

Sonatype documentation & research

CVE-2021-44228

CVE-2021-4104

CVE-2021-45046

SONATYPE-2021-4517 AKA CVE-2021-42550

SONATYPE-2021-4560

"This is akin to someone figuring out mailing a letter into your post box with a specific address written on it allows them to open all your doors in your house.”